Étape 6: Générer le texte chiffré

Nous sommes presque là maintenant ! D’une part, nous avons une série de chiffres et d’autre part, nous avons un message un peu tordu. Nous allons faire fonctionner... Et se familiariser avec le monde merveilleux de modulo !Ce mot « modulo » peut paraître effrayant et étrange, mais c’est effectivement quelque chose de gens font tout le temps quand, par exemple, nous comprendre à quelle heure, c’est - à savoir modulo 12. Supposons que c' est 11 heures du matin et vous avez quelqu'un 3 heures plus tard - qui va être 2 dans l’après-midi. Facile, est-ce pas ? Ces opérations sont appelées arithmétique modulaire. Maintenant nous appliquer à nos valeurs en texte clair et recommençant.

Revenons sur le texte en clair, que nous avons préparé plus tôt afin qu’il se transformerait en DONOT GOXXX. Nous allons convertir un équivalent numérique de chaque lettre :

D O N O T G O X X X se transforme en :

4 15 14 15 20 7 15 24 24 24

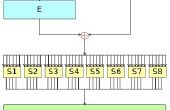

À qui nous avons eu les valeurs de clé de chiffrement (ces sont complètement arbitraire et sont seulement ici à titre d’exemple) :

17 15 8 24 3 10 20 13 1 14

Ce qui nous donne :

21 30 22 39 23 1735 37 25 38

Tu te rappelles le modulo, je l’ai mentionné plus tôt ? Si les montres sont modulo 12, puis l’alphabet est modulo 26. Convertir ces valeurs en conséquence, nous avons maintenant :

21 4 22 13 23 17 9 11 25 12

Qui devient une fois reconvertie en lettres :

U D V M W Q I K Z M.