Étape 5: Générer des valeurs de clé de chiffrement

Avant de jongler avec votre terrasse, nous allons éclaircir quelques points d’abord - à savoir, nous allons expliquer quelles sont ces numéros de clé de chiffrement et ce qu’ils vont servir à. Autrement dit, une clé de chiffrement est une série de valeurs générées aléatoirement. Chacun de ces valeurs est ajouté avec une valeur du texte en clair, la somme qui donne que vous une troisième valeur qui est utilisée pour générer - vous l’aurez deviné - texte chiffré ! Voici comment Solitaire génère ces valeurs de clé de chiffrement dans quelques étapes. Si vous vous trompez à un moment donné, utilisez juste le pont de sauvegarde pour restaurer votre deck original de générateurs de clé de chiffrement et tout recommencer.

Étape 1: Prenez la clé de chiffrement génératrices pont face vers le haut et trouver le Joker A et B. Dans un jeu de cartes, les deux Jokers sont habituellement différenciés une manière ou une autre : par exemple, les Jokers dans mon jeu sport une rouge ou une étoile noire, et j’ai décidé que le Joker A serait le Joker avec le red star et le Joker B le Joker avec une étoile noire.

Étape 2: Prendre Joker A et ramener une carte vers le bas, puis prenez le Joker B et considérer deux cartes vers le bas.

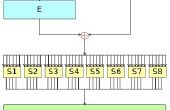

Étape 3: Nous allons maintenant effectuer un triple coupe. Fondamentalement, nous allons pour échanger les cartes ci-dessus le premier Joker du haut du pont avec les cartes sous le second Joker du haut du pont.

Avis I * fait * dire le Joker première et la deuxième par le haut, pas de Joker A et B ! Seules les cartes au-dessus et en dessous les Jokers déplacer, pas les Jokers eux-mêmes. Aussi, si il s’est avéré qu’il n’y aurait pas de cartes dans une des 3 sections, faire semblant qu'il s’agit d’un ensemble « invisible » des cartes et échangez-la néanmoins.

Étape 4: C’est le moment pour un comte coupe. Tout d’abord, nous allons vérifier la carte en bas du pont - ici nous avons une 10 de diamants : nous allons pour le convertir en un nombre entre 1 et 53 en utilisant le tableau ci-dessous. *

Les clubs sont la valeur de la carte + 0 ;

Les diamants sont la valeur de la carte + 13 ;

Cœurs sont la valeur de la carte + 26 ;

Piques sont la valeur de la carte + 39.

Nous allons donc compter du haut du pont tout le chemin jusqu'à la carte 23 désigné par la valeur que nous avons trouvés juste. Prenez toutes ces cartes et insérez-les au-dessus de la dernière carte du pont. S’assurer que cette dernière carte reste là - il y a une raison à cela! Nous avons presque fini !

* Comme Joker vaut 53, un pont avec un Joker comme le fond de carte est laissée inchangée par étape 4.

Étape 5: Il est temps de trouver la première carte avec laquelle nous générerons une valeur de clé de chiffrement ! Regardez la première carte sur la plate-forme et convertir sa valeur beaucoup comme vous l’avez fait à l’étape 4. Dans notre cas, nous allons à rebours à la 33e carte désignée par le 7 de coeur sur le dessus de la terrasse et écrire vers le bas de la droite de la carte après (j’ai obtenu un 7 de pique) sur papier. Ne pas effacer cette carte depuis le pont ! Si la carte que vous frappez est un Joker, recommencer à l’étape 1.

Étape 6: Enfin, nous allons générer cette première valeur de la clé de chiffrement en convertissant le costume et la valeur de la carte à un nombre compris entre 1 et 26. N’oubliez pas le tableau de valeur, que nous avons utilisé plus tôt ? Nous allons faire quelque chose de similaire ici. Nous allons Supposons que A des Clubs à King of Clubs sera de 1 à 13, A des diamants au roi de carreau sera de 14 à 26, A des coeurs à King of Hearts sera de nouveau 1 à 13, et A de pique au roi de pique sera de 14 à 26 nouveau - convertir la carte que vous avez obtenu en conséquence et Voilà - vous avez votre première valeur de la clé de chiffrement ! Tout ce que vous avez à faire maintenant est de générer autant de ces valeurs, qu’il sont a des caractères dans votre message. Bien sûr, le ne réinitialiser votre deck jusqu’après que vous avez terminé la génération de valeurs.

Une fois que le montant des valeurs de clé de chiffrement dont vous avez besoin, nous allons passer à l’étape finale qui va transformer votre texte en clair en texte chiffré pour de bon !