Cryptage

Encrypter texte lot

Le fichier de commandes, que je vais vous pouvez chiffrer le texte et le second fichier peut déchiffrer draconien lot fichier n'est pas moi, mais je pensais que c'était très intéressant et toute personne lisant ceci peut-être l'aimer. Le code origina

Cacher le texte dans le fichier Image : Image de chiffrement dans Matlab

« Regardez-vous étroitement? »Eh bien la plupart des gens n'et cela nous amène à ce simple instructable. Quoi de mieux que de cacher vos informations secrètes comme informations de compte, mots de passe etc dans une image qui ne peut pas être déchiff

Curiosité XOR au niveau du bit non pour le cryptage

Je cherchais un Internet pour une chaîne basé fonction XOR et j'ai été incapable de trouver quoi que ce soit. Il y avait des gens qui cherchent, mais beaucoup de « experts », a affirmé qu'il n'y avait aucun une telle chose. J'ai décidé de le prendre

Installer et configurer KeePass password manager

OK dans le tutoriel suivant je vais vous montrer comment configurer le gestionnaire de mot de passe de KeePass.Si vous les gens ont besoin de plus d'informations il sera ajouté ici sous la ligne._______________________________________________________

Le chiffrement d’un Message, avec OpenSSL !

Les chances sont vous avez entendu parler de cryptage à un certain moment dans vos relations avec la technologie informatique de nombreux, mais qu'en est-il exactement ? Le cryptage est lorsque les données, dans ce cas un fichier texte, sont converti

DIY gestionnaires de mot de passe à l’aide de Kurety

Sécurité en ligne devient de plus en plus importante chaque année. Il semble que nous grandissons exponentiellement en technologie donc faire ceux qui veulent aggraver la vie pour les entreprises et les consommateurs. Je sentais que c'était mon devoi

Codes QR pour le chiffrement en mode hors connexion clé stockage

J'utilise le cryptage sur mes disques durs à la maison et dans le cadre de ma stratégie de sauvegarde. Le chiffrement est idéal pour la sécurité, mais peut être un cauchemar pour la récupération de données si les clés de chiffrement sont perdus ou ou

Comment chiffrer votre Smartphone

Nous portons beaucoup d'informations critiques et sensibles sur nos Smartphones, que feriez-vous si votre téléphone a obtenu volé ?Heureusement les deux principaux téléphone platforms(Android,IOS) offre première partie méthodes de cryptage de vos Sma

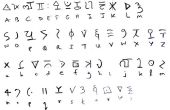

Une machine de codage rapide et plate

quand j'ai vu le cryptex Instructable () j'ai pensé: « Je vais faire quelque chose comme ça avec mon petit-fils cet été pour générer des messages codés ». Il est intelligent avec ses mains et il adorera construire un. J'ai aussi réalisé que si nous d

Contourner les systèmes de filtrage sur les PC sans les insécurités de TOR (le routeur oignon) ou tunneling internet via SSH

après avoir lu un post sur le routeur de l'oignon (tor) qui permet de contourner la censure sans être l'objet d'un suivi, j'ai été étonné. Puis j'ai lu que ce n'était pas très sûr que certains nœuds pourraient entrer des données fausses et ramener le

Crypter/décrypter les fichiers texte du lot

BLURRYFACE21 a créé ce Instructable. S'il vous plaît ne pas voler mes idées, ou mon code. Si vous utilisez mon code du lot, s'il vous plaît donner crédit à moi, Blurryface21. Continuez ensuite sur avec l'Instructable.Étape 1: IntroHé les gars, il s'a

Utilisant la CIB pour le cryptage sans fil avec Intel Galileo

IntroductionCe Instructable vise à illustrer comment configurer et utiliser IPC (interprocess communication) entre un script Python et l'esquisse en cours d'exécution sur la carte Intel Galileo. En plus de fournir le code source je serai aller sur le

Comment faire pour mettre en oeuvre pleinement Drive Encryption - Windows

cette instructable agira comme un guide étape par étape à travers le processus de mise en œuvre de cryptage de disque dur. Cryptage de disque plein empêchera un cyber-criminel de pouvoir voler votre identité dans le cas où votre ordinateur est volé.

L’algorithme de chiffrement Solitaire - Superstruct Instructables série

Bonjour et Bienvenue sur ce Instructable. Dans les pages qui suivent, nous allons jeter un regard sur les bases de l' algorithme de chiffrement Solitaire, un algorithme de chiffrement créé par spécialiste de cryptographie Bruce Schneier pour le roman

Crypter les dispositifs de Communication de l’authentification LDAP entre Pi framboise à l’aide de Transport Layer Security (TLS)

IntroductionL'authentification LDAP peut faire sécurisée en cryptant les communications entre le client et le serveur LDAP. Cryptage de la communication peut sembler inutile, si vos deux appareils sont dans un réseau privé tel qu'un réseau domestique

Configurer un VPN pour votre iPhone/iPad ou un ordinateur

le grand chose sur un netbook ou un iPhone est que vous pouvez vous connecter à internet où que vous soyez, la mauvaise, c'est que la plupart de ce trafic n'est pas crypté. Ce trafic non chiffré est ouvert à tous les hackers et tous les admins web da

Configurer les paramètres de VPN sur ancien DD-WRT routeurs d’accès Internet privé

À l'ère des Big Data et surveillance de masse, un consommateur VPN est un excellent moyen pour rester plus sécurisée et privée sur l'Internet. Exécutant un client VPN sur votre routeur offre l'avantage de façon transparente routage trafic de tous les

Mot de passe protégé fichier à l’aide de fichiers Batch

aujourd'hui, je va vous montrer comment faire un fichier protégé de mot de passe qui est créé et accessible à l'aide d'un fichier Batch (.bat). La méthode que je vais utiliser est très simple, mais malheureusement, il n'est pas infaillible. N'importe

S’amuser avec la Version 2.0 de la Crypto

Dans la première ' Able que j'ai fait là-dessus, nous avons créé une feuille de calcul d'one-time pad dans Excel pour chiffrer des chaînes de texte court. Dans celui-ci, je vais vous montrer comment améliorer la complexité de l'outil, nous avons créé

Technique de cryptage-Compression de texte analogiques

en utilisant seulement un élastique et un marqueur permanent ou un stylo à encre, il est possible de crypter et décrypter un message texte à l'aide uniquement la puissance musculaire dans vos doigts.Étape 1: Nous allons étirer avant de commencer Pren